1. Los códigos maliciosos nos acechan

“Esta fue una oportunidad para evaluar qué tan preparados estamos ante un ataque cibernético”, dijo Jeimy J. Cano, Ph.D, profesor de la Escuela de Administración de la Universidad del Rosario, quien cuenta con más de 20 años de experiencia en seguridad de la información, al alertar sobre los desafíos de las empresas en la actualidad y compartir los resultados de “La ventana de AREM”, un instrumento estratégico y táctico, de su autoría, que surge como una solución viable a la hora de repensar la gestión de riesgos en las organizaciones.

Un estudio pionero en la región, fruto de la colaboración entre el Ministerio de Tecnologías de la Información y las Comunicaciones (MinTIC), la Organización de Estados Americanos (OEA) y el Banco Interamericano de Desarrollo (BID) reveló que del 65% de las empresas entrevistadas, entre el 81% y el 100% de su fuerza laboral cuenta con acceso a Internet (en el sector público el 69%). Aun así, solo el 37% de ellas –de los sectores servicios, industria y comercio– creen que están preparadas para manejar un incidente digital.

En cuanto al tamaño de las empresas, el 70% de las grandes compañías se sienten preparadas para gestionar un incidente de esta naturaleza, frente al 45% de las microempresas. No obstante, cuando se compara con las entidades territoriales, los datos muestran que tan solo el 28% a nivel municipal y el 38% a nivel departamental se sintieron prepararos para manejarlo.

¿Qué hacer? Fortalecer la cultura, es decir tener un liderazgo visible; pasar de proteger y asegurar a defender y anticipar. En otras palabras, dar el salto al entendimiento y gestión de la complejidad de la seguridad de la información.

Marcos de gestión de riesgos: desactualizados

“El primer fundamento de este artículo es reconocer que aunque los marcos de gestión de riesgos funcionan, no se han actualizado en los últimos 40 años, cuando resulta que hoy nos movemos en un mundo volátil, incierto, complejo y ambiguo (VICA), que nos exige a las empresas y a las personas estar adelante de la curva para anticipar los riesgos y amenazas emergentes.

“En este camino, necesitamos darle una mano a dichos marcos de gestión de riesgos, de manera que nos permitan enfrentar el entorno VICA mencionado y tener herramientas para anticiparnos”, explica el profesor.

El estudio de MinTIC, la OEA y el BID muestra justamente los impactos de los incidentes de seguridad de la información en Colombia, lo que nos lleva a entender que estos no pasan desapercibidos, y menos hoy cuando la dependencia de las tecnologías es cada vez mayor, sino todo lo contrario: que tienen repercusiones en la operación, en los negocios y en el ámbito económico y reputacional de las empresas.

Responsables y presupuesto asignado

En Latinoamérica, solo el 14,2% de las empresas tienen Directores de Seguridad Informática, según un estudio de la Asociación Colombiana de Ingenieros (ACIS), realizado por el profesor Jeimy J. Cano, de la Universidad del Rosario, junto con Gabriela María Saucedo Meza, del Politécnico Internacional. En este participaron 176 empresas de diversos sectores, 98,86% de América Latina y 1,14% de España.

“En el IX Informe de Encuesta Latinoamericana de Seguridad de la Información (presentada en la XVII Jornada Internacional de Seguridad Informática), se nota que poco a poco los empresarios se han concientizado, al punto que en el 2017 los responsables dependen un poco menos del área de tecnología y más de Seguridad Informática”, dice el profesor.

En cuanto al CISO, Director o Gerente de Seguridad de la Información, el estudio es revelador. Dice que el tipo de información que entrega es 26% técnica, 22% de riesgos y 22% de gestión, e igualmente que los temas clave que debe tener en cuenta el responsable de la seguridad informática son: ciberseguridad, fuga de información, seguridad y control en la nube, fraude informático y amenazas persistentes avanzadas.

Sobre las brechas identificadas para los profesionales que ejercen este cargo, se encuentran habilidades gerenciales, habilidades de comunicación, y habilidades y visión de negocios estratégicos. El informe arroja que el 22% los ve como asesores, el 21% como implementadores y el 19% como supervisores.

Visto de manera más amplia, según el tamaño de la empresa, el 5,07% de aquellas que tienen más de 5.000 empleados en promedio tienen de 6 a 10 personas dedicadas a la seguridad informática, mientras que el 8,7% de las pymes, que tienen de 200 a 500 empleados, escasamente de 1 a 5 personas.

Otro avance que vale la pena destacar está relacionado con presupuesto. Aunque solamente el 2,8% del sector de servicios financieros y banca destina entre el 3 y el 5% del presupuesto general para la seguridad y el 1,7% de las empresas de consultoría destinan entre el 9 y el 10%; del presupuesto proyectado para el 2017, el 7,39% destinan más de 130.000 dólares y el grueso, es decir el 5,68% entre 20.000 y 50.000 dólares. En términos generales se pasó de 55% de presupuesto asignado en el 2016 a 71,02% en el 2017.

Incidentes identificados y riesgos

En este estudio, una mirada a los incidentes identificados y notificados permite ver que el sector servicios financieros y banca reporta el 18,3%, educación el 15% y Gobierno - consultoría el 10,2%, y que los temas más detectados son caballos de troya (14,4%), instalación de software no autorizado (13,8%), Phising (11,2%), Ransomware (7,5%) e ingeniería social (6,1%).

Ahora bien, el 42,61% dice que tiene contactos con autoridades nacionales e internacionales para colaborar y recibir asistencia en caso de un ciberataque o incidente, es decir que conocen los protocolos; el 57,39% son conscientes de la importancia de la prevención y análisis; el 17,05% tiene una estrategia de descubrimiento electrónico y solo el 21,59% cuenta con un procedimiento aprobado e implementado para administrar evidencia digital.

Referente a riesgos de seguridad propiamente, ninguna de las empresas participantes los ve como un riesgo estratégico, sino que el 33% los asocia a riesgos operacionales, el 17,9% a riesgos legales, otro 17,9% a riesgos económicos, el 17,1% los identifica como riesgos reputacionales y el 11,9% como riesgos transversales.

Lo anterior tiene relación con el número de veces que hacen análisis de riesgos. Las empresas más juiciosas son las de consultoría, mientras que curiosamente el 7,39% de las de servicios financieros y banca hacen análisis 2 ó 4 veces durante el año. El resto escasamente lo hace una vez.

“En resumen, actualmente hay un mayor conocimiento de los flujos de información, pero también una mayor brecha en habilidades gerenciales y hay mayor asignación presupuestal, aunque todavía es escasa. Todo esto, en el entorno inestable del que hemos hablado”, concluye el profesor de la Universidad del Rosario, Jeimy J. Cano.

2. La ventana de AREM, una estrategia para anticipar riesgos y amenazas

El resultado de la investigación del ingeniero Jeimy J. Cano, Ph.D, profesor asociado de la Universidad del Rosario, ilustra los frutos de la aplicación de un instrumento que nació en el 2014 –producto de su experiencia en la industria financiera y de energía-, el cual fue implementado durante tres años en una importante empresa de la industria de energía.

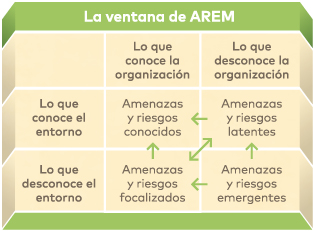

La ventana de AREM (acrónimo de amenazas y riesgos emergentes) resulta de particular interés para las empresas que buscan una posición privilegiada a la hora de enfrentar riesgos conocidos y desconocidos en medio de este panorama de incertidumbre del entorno, de manera que puedan adelantar acciones pertinentes, capitalizar los aprendizajes necesarios y avanzar con la celeridad que demanda el agitado mercado digital actual.

Lo cierto es que aunque nunca se podrán anticipar todos los riesgos del ambiente, éste es un instrumento estratégico y táctico que repiensa la gestión de riesgos en las organizaciones. Su fundamento establece una lectura sistémica del entorno donde no solo se advierten los riesgos conocidos, sino que se introducen los latentes, focales y emergentes.

¿En qué consiste?

El ejercicio basado en los marcos de gestión de riesgos actuales –continúa el profesor Jeimy J. Cano– solo dan cuenta de las amenazas y riesgos conocidos, que equivalen conceptualmente al 25% de los riesgos..

¿Pero qué pasa con lo que conoce el entorno y desconoce la organización, que son las amenazas y riesgos latentes? Es decir, aquellos de los que se sabe cómo son o cómo se materializan, pero para los que no hay controles sino solo medidas mitigantes. Sencillo: hay que darles tratamiento.

En otro cuadrante de esta matriz están los riesgos que el entorno a veces desconoce y la organización sí conoce, que son las amenazas y riesgos focales o propios de la industria. Por ejemplo, en petróleo y gas los ataques a sistemas de control industrial, o en la banca los correspondientes al fraude. Éstos pueden compartir características con los riesgos latentes.

Por último aparecen las amenazas y riesgos emergentes, que son los que surgen en el horizonte, es decir, posibilidades o tendencias que se identifican como avances novedosos, reportes de fallas inéditas o cambios tecnológicos discontinuos que alteran un mercado o la industria; a la fecha, este es el único modelo que vincula tanto las probabilidades con las posibilidades.

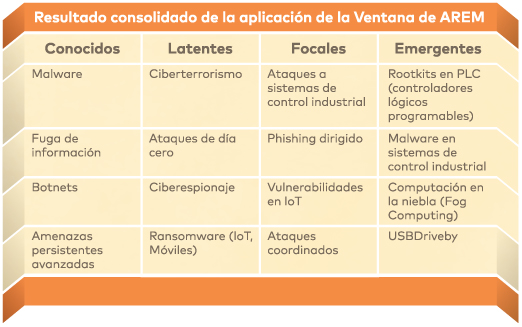

“En la empresa del sector energía que se implementó el modelo, el Ransomware que se convirtió en alerta mundial en mayo de este año ya había sido detectado como amenaza emergente en el 2015, de manera que en esta organización había pasado esta tendencia de riesgo emergente a latente, lo que significó en la práctica tener protocolos y anticiparse”, agregó el profesor.

3. ¿Qué debe hacer una empresa para aplicar la Ventana de AREM?

Luego un analista de riesgos recolecta durante un semestre o un año material suficiente de tendencias visibles, las cuales valora y prioriza de acuerdo con su nivel de impacto en la organización, novedad del ataque y capacidad de respuesta actual.

Una vez compilado todo el material se elabora una lista, en la que generalmente se tienen entre 20 y 25 tendencias de amenazas.

A partir de ahí cada participante recibe una hoja con el listado de las amenazas y riesgos emergentes que vio el analista, más los cuadrantes y la instrucción de ubicar los hallazgos, colocando el número en la casilla correspondiente (por ejemplo si hay conocimiento de la existencia de la amenaza, pero no sabe si la organización tiene alguna estrategia de mitigación, irá en el cuadrante de amenazas y riesgos latentes).

Es importante resaltar que no necesitan expertos técnicos, sino simplemente que los participantes lean las indicaciones y los sumen al conocimiento que tengan. Paso a seguir se compilan todas las respuestas de ellos y se identifican las mayores coincidencias en las ubicaciones de los cuadrantes.

El ejercicio resultante de la experiencia se valida con el experto del área y al final se obtiene el mapeo de las tendencias valoradas. En otras palabras, una lista final de riesgos que deja de ser una aproximación técnica, para convertirse en una construcción colectiva con las áreas del negocio.

En este contexto, no se debería materializar un riesgo del primer cuadrante porque hay controles; si se materializan los del segundo deben tener planes de mitigación y atención del incidente y más aún con los que son propios de la industria (cuadrante tres); y si se materializa uno del cuarto cuadrante, por lo menos se hizo el esfuerzo de saber que la tendencia estaba y conocer de qué se trata. No es posible anticipar todo, pero el analista habrá hecho su mejor esfuerzo para tener una vista sistémica de la gestión de riesgos.

¿Cómo evoluciona?

Al realizar de nuevo el ejercicio y comparar con el anterior, es posible que se muevan riesgos de una categoría a otra. Algunos emergentes se movilizan a latentes, dado que se han caracterizado mejor e incluso diseñado medidas de mitigación. Ciberterrorismo, por ejemplo, evoluciona y cambia de forma rápidamente y es posible saber cómo se va a materializar, pero no hay controles específicos para ello.

Justamente aquí radica el mayor interés del instrumento, pues la gestión de los riesgos conocidos deja de ser un ejercicio estático que se hace una vez al año y pasa a convertirse en una visualización sistémica, dinámica y de análisis permanente.

Para el profesor Jeimy J. Cano, de la Universidad del Rosario, los resultados del informe hacen un llamado a la academia para que mejore el nivel de investigación en general, realice alianzas con proveedores y aumente los laboratorios y la infraestructura.

En el caso específico de la empresa de energía en la que se aplicó la Ventana de AREM, los resultados consolidados sirven para la toma de decisiones en el área de tecnología y para informar a los ejecutivos de primer nivel los retos que supone la materialización de esos riesgos, de manera que se prevean acciones concretas.

Adicionalmente, como esta empresa tiene un servicio de monitoreo externo SOC (Security Operation Center), los resultados de la Ventana se le comparten también, como insumo base para correlacionar los eventos detectados.

A la fecha, el instrumento se ha presentado en muchos escenarios académicos públicos y privados, y el artículo referente a la implementación de la Ventana de AREM en la empresa de energía fue publicado en ISACA Journal, Volumen 5.

Oportunidades para lograr la Seguridad de la Información

¿Dónde están los mayores desafíos, cuáles son los riesgos claves y qué se puede hacer desde la academia? Análisis de obstáculos que se perfilan también como lista de oportunidades de mejora e insumos de gran interés para avanzar en el mundo digital actual, inmerso en una ola de permanentes cambios.

Aumentar presupuesto. Es preciso retomar el estudio de MinTic, la OEA y el BID, en el que se concluye que la adopción de medidas de seguridad digital son esenciales no solo para protegerse, sino también para tener una mejor comprensión acerca del impacto de los incidentes digitales en las organizaciones colombianas.

Aunque muchas afirmaron estar preparadas para los incidentes digitales, no tienen personal dedicado a la seguridad digital, con la tendencia a transferir la responsabilidad de la respuesta a incidentes y la seguridad digital a funciones generales de los departamentos de TI.

Con un agravante y es que en promedio la mayor parte del presupuesto se asigna a plataformas y medios tecnológicos, mientras que a capacitación y concientización de empleados y funcionarios se destina la menor cantidad de recursos. Algo que llama mucho la atención, dado que deberían ser los primeros empoderados si se quieren estrategias sólidas.

Desarrollo territorial. Al enfrentar incidentes de seguridad informática hay más confianza en la preparación a nivel nacional, así que se necesitan iniciativas de política pública que hagan énfasis en el nivel departamental y municipal.

Alcanzar liderazgo visible. Se dará en la medida que se fortalezca la cultura organizacional de seguridad de la información.

Entendimiento y gestión de la complejidad. Pasar de proteger y asegurar a defender y anticipar amenazas relevantes.

Habilidades del CISO o Gerente de Seguridad de la Información. Si quiere buscar una posición destacada y ser protagonista dentro del cuerpo ejecutivo, debe desarrollar más habilidades gerenciales, de comunicación (especialmente para bajar la información y para sintonizar con los ejecutivos) y de visión de negocios estratégicos, es decir hablar el lenguaje del negocio para poderlo conectar con los retos empresariales.

Pros y contras para lograr la Seguridad de la Información

A favor hay una mejor formación técnica, la gente ya está pendiente de los flujos de información, hay más políticas y el problema ya no es falta de tiempo, y en contra juegan que hay ausencia o falta de una cultura de seguridad de la información y falta de colaboración entre las áreas y departamentos.

En síntesis, los elementos están dados y el panorama es claro. Ahora resta la acción para anticipar riesgos, que en últimas será el mejor ataque frente a un ciberataque o un incidente cibernético.

|